SICHERHEIT

Verschlüsselung – Server ⇔ Client

Um die größtmögliche Sicherheit Ihrer Praxisdaten sicherzustellen, wird die Kommunikation zwischen dem T2med-Server und den T2med-Clients verschlüsselt. Hierbei wird auf das erprobte TLS-Protokoll zurückgegriffen, was beispielsweise auch Ihr Webbrowser für den Austausch mit Ihrer Bank verwendet.

AUTHENTIFIZIERUNG MIT PUBLIC-KEY-INFRASTUKTUR

Im Internet wird anhand des Domainnamens und dem vom Server gelieferten Zertifikats überprüft, ob es sich tatsächlich um den Server handelt, den er vorgibt zu sein. Dies ist möglich, weil z.B. Webbrowser eine Liste von Stammzertifikaten besitzen denen sie uneingeschränkt vertrauen. Ist ein von einem Server geliefertes Zertifikat von einem solchen Stammzertifikat unterschrieben und die im Zertifikat angegebene Adresse stimmt mit der aufgerufenen Serveradresse überein, so ist die Authentizität des Servers sichergestellt (siehe auch Public-Key-Infrastruktur). Nach Sicherstellung der Authentiziät kann eine verschlüsselte Verbindung aufgebaut werden und der Anwender des Webbrowers kann sich sicher sein, dass die Kommunikation nicht von Dritten mitgelesen werden kann.

In einem lokalen Netzwerk bzw. über viele lokale Netzwerke hinweg, ist solch eine Public-Key-Infrastruktur nicht problemlos aufzusetzen, da die Eindeutigkeit eines Domainnamens / Hostnamens nicht sichergestellt werden kann. Aus diesem Grund setzt T2med auf das Verfahren Trust On First Use (Englisch).

AUTHENTIFIZIERUNG MIT TRUST ON FIRST USE

Trust On First Use kurz TOFU, zu Deutsch in etwa Vertrauen bei erster Benutzung, ist ein Verfahren, das im Gegensatz zur Public-Key-Infrakstruktur bei der ersten Verbindung mit einem Server eine menschliche Interaktion erfordert. Bei T2med wird dazu im Client der Fingerabdruck des Serverzertifikats angezeigt und der Anwender dazu aufgefordert dieses Zertifikat zu überprüfen und dementspreched anzunehmen oder abzulehnen.

Der Fingerabdruck ist eine eindeutige Zeichenkette, die die Anwendung der kryptologischen Hashfunktion SHA-256 auf die Daten des Zertifikats generiert. Zur Übersichtlichkeit wird diese Zeichenkette häufig in Blöcken von jeweils zwei Zeichen dargestellt.

ERLÄUTERUNGEN

Wie das Trust On First Use Verfahren in T2med zu verstehen ist, wird anhand des iOS-Clients in den folgenden Abschnitten erläutert.

LOGIN

Im iOS-Client sehen Sie direkt nach dem Start von T2med die Eingabemaske für Benutzernamen und Passwort sowie die Serveradresse. Für dieses Beispiel wird der Demoserver, der unter demo.t2med.com erreichbar ist, und der dort eingerichtete, passwortlose Benutzer t2user genutzt.

Nach dem Klick auf Anmelden versucht der T2med-Client sich mit dem T2med-Server zu verbinden. Da der Server unter der angegebenen Adresse erreichbar ist, wird versucht eine verschlüsselte Verbindung aufzubauen. Dazu muss zunächst die Authentifizierung durchgeführt werden. Hierzu prüft der T2med-Client ob der Fingerabdruck des vom T2med-Server gelieferten Zertifikats, bereits für die angegebene Adresse demo.t2med.com bekannt ist.

Ist für die angegebene Adresse dem T2med-Client bereits ein Fingerabdruck bekannt und stimmt dieser mit dem Fingerabdruck vom Serverzertifikat überein, ist die Authentifizerung erfolgreich. Daraufhin wird eine verschlüsselte Verbindung aufgebaut und der Client meldet sich mit dem Benutzernamen t2user an.

Wenn für die angegebene Adresse kein Fingerabdruck hinterlegt ist, handelt es sich um eine Erstverbindung.

Ist ein Fingerabdruck hinterlegt der nicht mit dem Fingerabdruck des Serverzertifikats übereinstimmt, meldet der T2med-Client eine Unstimmigkeit.

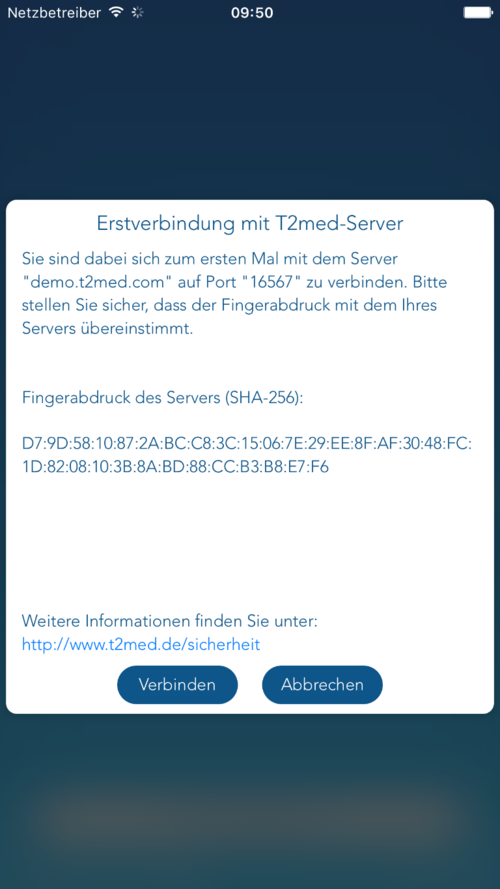

ERSTVERBINDUNG MIT T2MED-SERVER

Beim erstmaligen Herstellen der Verbindung mit einem T2med-Server präsentiert der T2med-Client dem Anwender einen Informationsdialog. Dieser enthält Informationen über die Serveradresse und den Port, im Beispiel demo.t2med.com und 16567 (Standardport), und den Fingerabdruck des vom Server gelieferten Zertifikats, im Beispiel D7:9D:58:10:87: 2A:BC:C8:3C:15:06: 7E:29:EE:8F:AF:30: 48:FC:1D:82:08: 10:3B:8A:BD:88: CC:B3:B8:E7:F6. Nun muss der Anwender prüfen, ob der hier angezeigte Fingerabdruck mit dem seines Servers übereinstimmt.

Stimmen die Fingerabdrücke überein, kann sich der Anwender verbinden. Dabei merkt sich der T2med-Client automatisch den Fingerabdruck für die angegebene Serveradresse, so dass in Zukunft keine erneute, manuelle Überprüfung notwendig ist.

Stimmen die Fingerabdrücke nicht überein, sollte der Anwender das Abbrechen der Verbindung veranlassen. Tritt dieser Fall ein, sollte sich der Anwender auch umgehend bei seinem Systemadministrator melden, da möglicherweise eine Drittperson versucht die Verbindung mitzulesen.

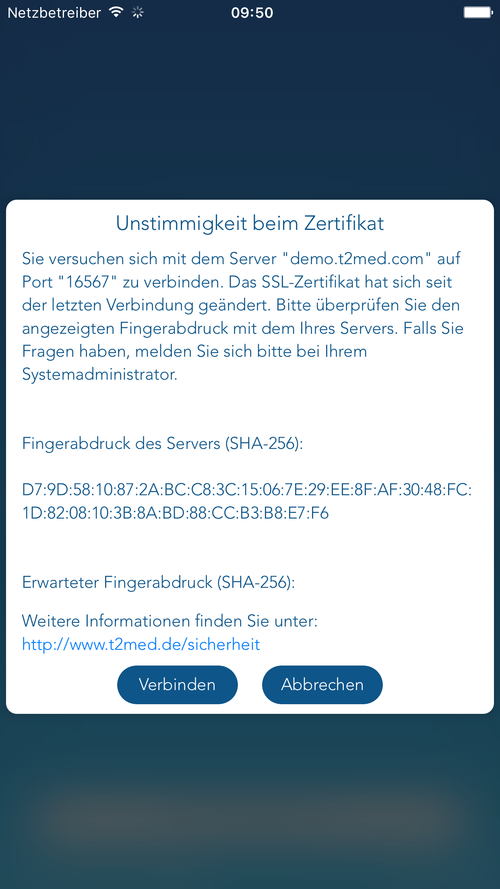

UNSTIMMIGKEIT BEIM ZERTIFIKAT

Eine Meldung zur Unstimmigkeit beim Zertifikat bedeutet, dass der T2med-Client einen Fingerabdruck erwartet, der nicht zu dem des Serverzertifikats passt. Dies kann sowohl passieren, wenn beispielweise der T2med-Server komplett neuistalliert werden musste oder aber wenn eine Drittperson versucht, die Verbindung mitzulesen. In jedem Fall sollten unbedingt erneut die Fingerabdrücke geprüft werden. Außerdem sollte sich der Anwender umgehend bei seinem Systemadministrator melden.

Als zusätzliche Information steht, neben dem berechneten Fingerabdruck vom Serverzertifikat auch der erwartete Fingerabdruck zur Verfügung.

SERVERZERTIFIKAT ÜBERPRÜFEN

Ab Version 0.9.48 von T2med steht ein Werkzeug zu Verfügung, mit dem der Fingerabdruck jederzeit angezeigt werden kann.

FÜR WINDOWS:

Auf dem Server existiert im Startmenü eine Verknüpfung (T2med SSL-Fingerprint anzeigen) mit dem man den Fingerprint anzeigen lassen kann.

FÜR LINUX:

Auf dem Server existiert ein Shell-Skript mit dem Namen „t2med-certificate-fingerprint.sh“, welches als root ausgeführt werden muss. Im Terminal kann beispielsweise folgendes eingegeben werden: „sudo t2med-certificate-fingerprint.sh“.

F.A.Q. – Häufig gestellte Fragen

Im Folgenden werden einige häufig gestellte Fragen beantwortet.

Seit wann wird Trust On First Use in T2med verwendet?

Der T2med-iOS-Client nutzt ab Version 0.8.47 das Verfahren, der T2med-Desktop-Client bzw. der T2med-Server ab Version 0.9.48.

Alle vorherigen Versionen sind zu Demonstrations- und Testzwecken mit einem extra angelegten Demozertifikat ausgerüstet worden, was in den Produktivversionen von T2med nicht mehr automatisch als vertrauenswürdig akzeptiert wird.

Ich habe eine Demo- oder Vorabversion von T2med genutzt, muss ich meinen T2med-Client aktualisieren?

Ja, wenn Sie eine ältere Version als 0.9.48 eingesetzt haben. Den Desktop-Client können Sie von unserer Download-Seite herunterladen. Die iOS-App aktualisieren Sie bitte über den App Store auf die neueste Version.

Mein T2med-Client beschwert sich über ein ungültiges Serverzertifikat. Was ist zu tun?

Ältere T2med-Clients unterstützen das Trust On First Use Verfahren nicht und müssen auf jedem Client-Rechner dazu einmalig manuell aktualisiert werden. (Siehe auch vorherige Antwort)